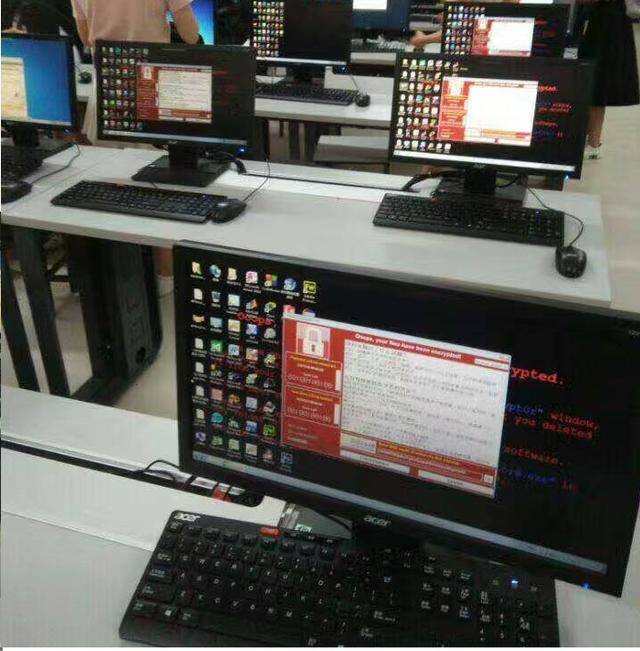

Після масового зараження комп’ютерів по всьому світі вірусом WannaCry мережею почав поширюватись новий вірус – Xdata. Він діє за тією ж схемою – зашифровує всі файли на комп’ютері з вимогою заплатити за відновлення. Особливістю нового вірусу є те, що він наразі локалізований в Україні і вражає передусім корпоративний сектор, повідомляє «Новинарня» з посилання на експертів компанії MySpybot.

Вірус Xdata почав поширюватися 18 травня і за три дні вразив уже сотні комп’ютерів через вкладення в електронній пошті та програми-експлойти.

«Його поширення насамперед охоплює Україну, але це географічне обмеження цілком може бути пробним пуском, що передує глобальній кіберепідемії», – зазначають у MySpybot.

До 95% інфікованих вірусом Xdata комп’ютерів і серверів наразі знаходяться в Україні, що може також означати створення цієї шкідливої програми суто для нашої країни.

«Xdata атакує виключно корпоративний сектор, підприємства й бази «1С», і шифрує все за 15 хвилин. Розшифрувати без викупу неможливо. Вірус використовує вразливість ОС Windows через протокол SMB або, як кажуть деякі сисадміни, через “M.E.Doc”», – розповів «Новинарні» один з експертів MySpybot.

За його словами, якщо підтвердяться дані про участь у зараженні програми «M.E.Doc», це може спричинити величезні проблеми для всього українського корпоративного сектору. Адже «M.E.Doc» – популярна в Україні програма електронного документообігу, що забезпечує здачу звітів та обмін первинними документами в електронному вигляді.

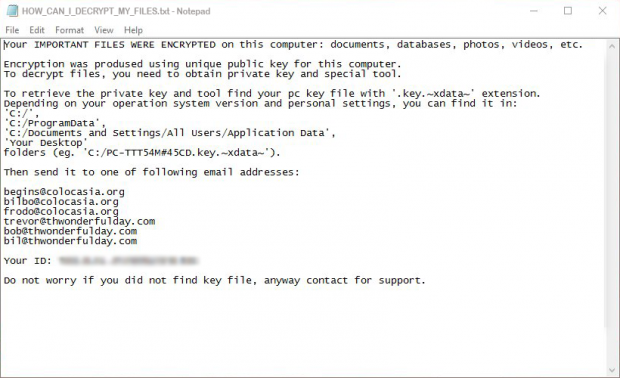

Зазначається, що в результаті вірусної атаки у кожній папці із шифрованими файлами та на робочому столі з’являється файл HOW_CAN_I_DECRYPT_MY_FILES.txt, у якому зазначено: «Ваші важливі файли були зашифровані на цьому комп’ютері: документи, бази даних, фотографії, відео тощо. Шифрування було проведено з використанням унікального відкритого ключа для даного комп’ютера. Для розшифровки файлів вам необхідно отримати закритий ключ і спеціальний інструмент».

Процедура відновлення зводиться до знаходження того, що називається «ключовим файлом ПК», який має .key. ~XData~ розширення, та відправлення його на одну із вказаних адрес електронної пошти ([email protected], [email protected], [email protected], [email protected], [email protected] або [email protected]).

Після сплати викупу зловмисники обіцяють прислати унікальний ключ для дешифрування.

Розмір викупу для кожного випадку індивідуальний – від 0,1 до 1 BTC (біткойн), при тому що зараз курс 1 біткойна перевищує 50 тис. грн.

Спеціалісти в галузі комп’ютерної безпеки радять дуже обережно ставитися до е-мейлів від незнайомих адресатів та постійно робити бекапи вмісту своїх ПК на незалежні носії.

Читайте також:

Російські комп’ютери атакує вірус VOZMEZDIE_ZA_DNR від хакерів-шахраїв

Нагадаємо, програма-вимагач WannaCry (також відомий як WannaCrypt , WCry) почала поширюватися в мережі 12 травня 2017 року з Іспанії, шифруючи всі файли на зараженому комп’тері. Цей мережевий черв’як, що міститься у вкладеннях електронної пошти, вражає тільки комп’ютери під управлінням операційної системи Microsoft Windows і вимагає викуп 300 доларів протягом трьох днів.

Протягом тижня від WannaCry постраждало більш як 200 тисяч комп’ютерів, що належать приватним особам, комерційним організаціям та урядовим установам у понад 150 країнах світу. Серед потерпілих – компанії Deutsche Bahn, Portugal Telecom, Fedex, Hitachi, МВС Росії, МЗС Румунії та десятки інших.

За кількістю заражень WannaCry у перші дні лідирували Росія, Україна та Індія, надалі епіцентр заражень зсунувся у Південно-Східну Азію та Євросоюз.

〉〉 Вподобали статтю? Найкращий лайк - переказ 50, 100, 200 грн. для гонорарів авторам "Новинарні". Наші рахунки – тут.

〉〉 Кожен читач "Новинарні" має змогу налаштувати щомісячний переказ на довільну суму через сервіс Patreon - на підтримку редакції.

Ми виправдовуємо довіру!